样本分析-邮件恶意样本中发现新mydoom蠕虫传播地址

邮件恶意样本中发现新MYDOOM蠕虫传播地址

2019.08.19 流量监测发现附件中存在恶意样本,经判定属于MYDOOM蠕虫:

样本邮件

主题:Delivery reports about your e-mail 发件人:“Returned mail” <MAILER-DAEMON@……> 收件人:pany@…… 日期:Mon, 19 Aug 2019 05:51:20 +0800 <为防止泄密和保护隐私,已对邮件内容进行屏蔽> 附件1165539.scr

样本信息

通过回溯该攻击者行为,可以发现其历史共进行攻击4次,涉及2个样本,8e1ca3dcdc1d470337dd735e0da71c81、7bad48ed8f8227deb13539379761d837。

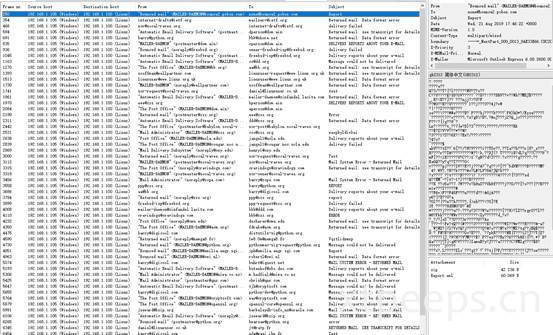

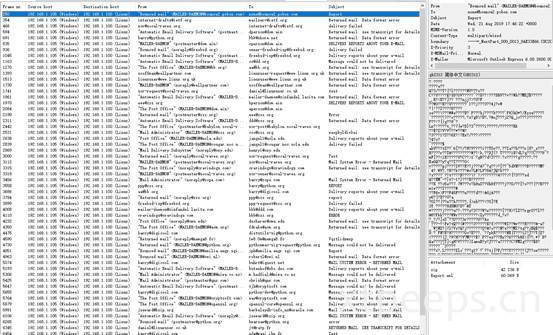

动态分析:其前台无痕迹,25端口发送大量恶意邮件。

在对样本7bad48ed8f8227deb13539379761d837(document.zip)的手动分析中发现其在执行之后会进行恶意伪造邮箱程序db6488afd97fb0f8ba0887c99c86b79e3173f9da1b4dbe39ebe3af0faea34a63(主程序document.bat)并传播恶意文件。

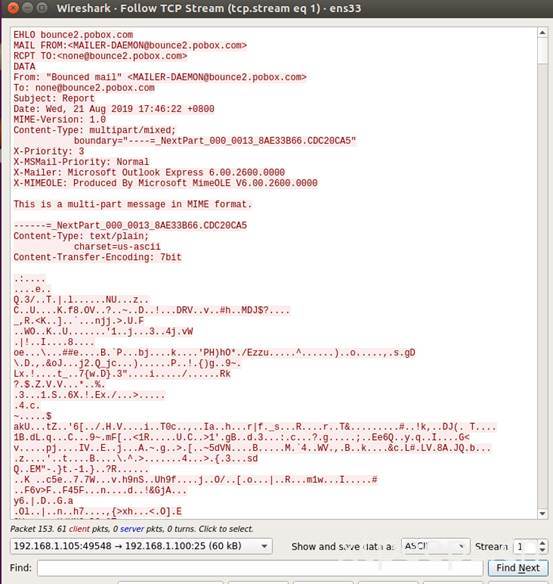

通过还原发现其,向外发送形如下的邮件回传信息。

可以看到样本执行后对外发送大量邮件传递信息,或恶意邮件传播。

通过分析其邮件内容发现在对外发起的各类伪造邮件中发现大量进行对外蠕虫类攻击行为。

不到半小时发邮件50多条,发送附件110多条。在对发件内容分析过程中发现,样本在执行之后会将受感染主机作为发件人,并通过布置邮件服务对外发起欺骗类恶意传播邮件和垃圾邮件。

针对恶意样本的批量检测:

传播样本:3cf49ce369ca677021efa21436db06a55ad39ae95c6aec20fd8ed8c95c0c8feb、

fa1566a4335787ea408e33c21c7f2001ff91f3b71af57a26f4a5a64b10c856f6对样本的威胁情报分析可知其符合Mydoom恶意邮箱行为。

根据MyDoom的另一个特点是试图通过TCP端口1042连接到其他IP地址验证样本存在其行为:

根据行业前人总结mydoom是在2004年,mydoom今天仍然活跃。这些年来尽管基于恶意软件的电子邮件中有存在mydoom的比例并不高,仍然有许多基础设施受到感染。

根据数据统计,mydoom感染的基础设施主要位于中国的IP地址,而美国则处于第二位。中国和美国都是mydoom电子邮件的主要针对国家。高科技是该病毒最针对的行业。

这一蠕虫病毒曾被列为十大最具破坏性的计算机病毒,造成过百亿损失。虽然现在已经过了鼎盛时期,但该病毒对网络安全仍有很大威胁。虽然没有其他恶意软件家族显眼,但在过去的几年里,mydoom仍然活动频繁,约占所有带有恶意软件附件邮件的1.1%。我们每月记录近数万个mydoom样本。绝大多数mydoom电子邮件来自中国IP地址。这些电子邮件发送给世界各地的接收者,该病毒主要针对高科技、批发、零售、医疗、教育和制造业。

相关文章:https://www.freebuf.com/articles/network/209777.html

IOCs:

Hash: 3cf49ce369ca677021efa21436db06a55ad39ae95c6aec20fd8ed8c95c0c8feb a92164c0c7c488c77631303dd51c9b94ca56ece027fc72231700d65ebada620a e4d18918d4867c28121489b3a5e17e1996981e2535e68042a07bb232c2ed5163 fa1566a4335787ea408e33c21c7f2001ff91f3b71af57a26f4a5a64b10c856f6 ip: 138.209.176.120 129.81.238.207 138.209.54.87

样本地址

https://github.com/XTpeeps/MalwareSamples/tree/master/MYDOOM%20worm